Violations d'Identité : Une Menace Croissante dans la Cybercriminalité

Les identités dominent le dark web, facilitant des fraudes évaluées à des milliards d'euros chaque année. Les violations de données impliquant des entreprises comme Santander, TicketMaster, Snowflake, et récemment Advanced Auto Parts et LendingTree montrent à quel point les attaquants exploitent rapidement les vulnérabilités en matière de sécurité organisationnelle. TechCrunch a confirmé que des centaines de mots de passe de clients Snowflake, liés à des malwares voleurs d'informations, sont désormais accessibles en ligne. Le choix de Snowflake de rendre l'authentification à plusieurs facteurs (MFA) optionnelle, plutôt que obligatoire, a aggravé la crise d'identité de ses clients compromis.

Intelligence en Cybercriminalité : Un Paysage de Menaces Collaboratif

Les organisations de cybercriminalité et les états-nations montrent une confiance croissante dans l'exécution de violations d'identité, collaborant prétendument avec des fournisseurs d'intelligence de cybercriminalité via Telegram. Hudson Rock, un fournisseur d'intelligence en cybercriminalité, a récemment publié un blog le 31 mai, détaillant comment des acteurs malveillants ont compromis Snowflake, incluant une conversation avec le hacker responsable des violations précédentes chez Santander et TicketMaster. Ce blog, désormais supprimé, indiquait que l'attaquant avait accédé au compte ServiceNow d'un employé de Snowflake en utilisant des identifiants dérobés, contournant OKTA. Une fois à l'intérieur, ils ont généré des jetons de session pour naviguer dans les systèmes de Snowflake sans être détectés et exfiltrer d'énormes volumes de données.

Authentification à Facteur Unique : Une Vulnérabilité Majeure

La plateforme de Snowflake utilise par défaut l'authentification à facteur unique, ce qui représente des risques de sécurité sérieux. Leur documentation stipule : « Par défaut, la MFA n'est pas activée pour les utilisateurs individuels de Snowflake. » Les acteurs malveillants ciblent spécifiquement les utilisateurs dépendants de l'authentification à facteur unique, utilisant des identifiants obtenus via des malwares de vol d'informations. La CISA a émis un avertissement pour tous les clients de Snowflake.

Les enquêtes menées par Snowflake, CrowdStrike, et Mandiant révèlent que les attaquants ont accédé à des comptes de démonstration via les identifiants d'un ancien employé. Ces comptes, dépourvus de mesures de sécurité robustes comme Okta ou MFA, ont fourni un point d'entrée dans les systèmes de Snowflake. Toutefois, l'entreprise affirme qu'il n'existe aucune preuve d'un défaut ou d'une violation systémique sur leur plateforme.

Violations de Données Étendues Touchant des Millions

L'une des plus grandes violations de l'histoire de Santander a compromis les informations de carte de crédit et personnelles de jusqu'à 30 millions de clients. Parallèlement, 560 millions de clients de TicketMaster ont vu leurs données exfiltrées lors d'une autre violation, exposant noms, adresses, e-mails, numéros de téléphone et détails de cartes de crédit. Le groupe hacker ShinyHunters vend activement ces données volées sur le nouveau BreachForums.

De plus, un autre utilisateur de BreachForums, Sp1d3r, a affirmé avoir obtenu des informations de deux autres entreprises liées à l'incident Snowflake. Cela inclut des données d'Advanced Auto Parts, impliquant 380 millions de détails clients, et d'autres prestataires de services de prêt, LendingTree et QuoteWizard, qui contiennent potentiellement 190 millions de profils.

Réponses Proactives : Transparence dans les Notifications de Violation

Les CISOs et les leaders en sécurité reconnaissent l'importance de la transparence lors de la divulgation d'événements significatifs de cybersécurité. Santander et TicketMaster ont rapidement signalé des accès non autorisés à leurs bases de données cloud tierces.

Live Nation, la société mère de TicketMaster, a déposé un 8-K auprès de la SEC, indiquant avoir détecté une activité non autorisée le 20 mai et avoir ouvert une enquête. Le document a révélé que le 27 mai, un hacker proposait des données prétendues de l'entreprise à la vente sur le dark web. Santander a confirmé dans son communiqué un accès non autorisé à ses bases de données hébergées par des fournisseurs tiers.

Rethinking Trust : Renforcer la Sécurité des Identités

La capacité des attaquants à compromettre près de 600 millions de dossiers souligne l'urgence de réévaluer les stratégies de protection des identités. Une dépendance excessive aux méthodes d'authentification augmente la vulnérabilité aux violations.

Adopter une approche de zero-trust, qui suppose que des violations ont déjà pu se produire, est essentiel. Soixante-dix-huit pour cent des entreprises signalent que les violations basées sur l'identité ont eu un impact négatif sur leurs opérations cette année. Parmi les victimes, 96 % estiment que la mise en œuvre plus précoce de mesures de zero-trust basées sur l'identité aurait pu prévenir ces incidents.

L'IAM (Gestion des Identités et des Accès) est centrale au zero trust et s'aligne avec les directives du NIST SP 800-207. De plus, la sécurité des identités est un aspect clé de l'Ordre Exécutif 14028 du Président Biden.

Les organisations évaluent de plus en plus des méthodes d'authentification avancées pour atténuer les risques. Malgré les avancées, les mots de passe posent encore des défis importants. Les analystes de Gartner notent : « Malgré l'émergence de l'authentification sans mot de passe, les mots de passe persistent dans de nombreux cas d'utilisation et restent une source significative de risque et de frustration pour les utilisateurs. »

Les CISOs se concentrent sur le renforcement des contrôles d'authentification, en insistant sur les points suivants :

- Mettre en œuvre rapidement une authentification continue pour chaque identité.

- Améliorer l'hygiène des identifiants et augmenter la fréquence de rotation.

- Restreindre les utilisateurs à une liste vérifiée d'applications pour atténuer les risques.

- Utiliser des systèmes d'AM pour surveiller toutes les activités liées aux identités.

- Améliorer l'auto-service des utilisateurs, le BYOI et élargir les cas d'utilisation externes.

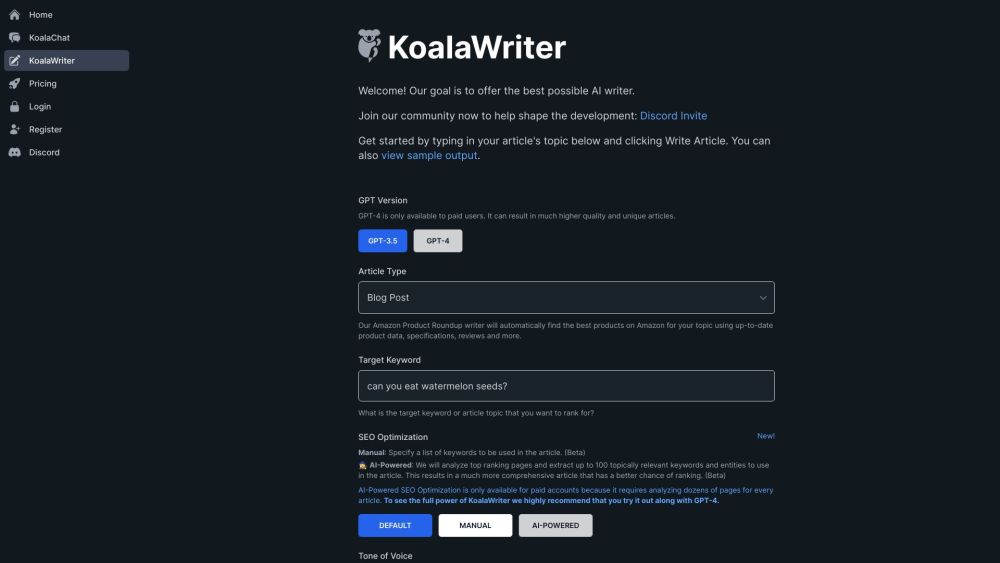

Pour lutter contre la crise d'identité, les CISOs ont besoin de systèmes d'authentification sans mot de passe conviviaux qui s'adaptent à tout appareil sans compromettre la sécurité. Les solutions de pointe incluent Microsoft Authenticator, Okta, Duo Security, Auth0, Yubico et le Zero Sign-On (ZSO) d'Ivanti.